Ein Passwort knacken

Die Möglichkeiten, ein Passwort zu knacken

Ein Passwort knacken

Die Möglichkeiten, ein Passwort zu knacken

Wonach suchen Hacker genau, wenn sie ein Passwort knacken möchten? Ist es der Ruhm? Ist es Genialität? Geld? Oder einfach der Beweis, dass sie die Besten sind? Nun, es könnte alles davon sein.

Tatsächlich gibt es zwei Arten von Hackern: die Guten und die Bösen. Diese werden als Whitehats und Blackhats bezeichnet.

Die Whitehats hacken E-Mail-Postf√§cher, um Schwachstellen zu finden und diese dem Betreiber des Dienstes zu melden. Durch die Meldung dieser Fehler k√∂nnen sie Schutz bieten und sp√§tere √úberraschungen vermeiden. In der Regel erhalten diese ‚Äěguten‚Äú Hacker f√ľr die Meldung solcher Probleme eine Geldpr√§mie. Blackhats hingegen hacken nur, um die Informationen sp√§ter weiterzuverkaufen. Sie versuchen, maximalen Gewinn zu erzielen und nutzen die Daten der Benutzer aus. Sie werden das Unternehmen, das sie gehackt haben, erpressen, nachdem sie es kompromittiert haben.

Millionen von E-Mail-Konten werden im Dark Web verkauft. Es gibt sogar einen Verk√§ufer, der angeblich √ľber 1 Million Benutzernamen, E-Mail-Adressen und Klartext-Passw√∂rter von Gmail-Konten im Dark Web anbietet. Laut einem Bericht der Cybercriminal Agency International, die ihre Expertise einsetzt, hat dieser Hack dazu gef√ľhrt, dass 43 Millionen Benutzerkonten √∂ffentlich zug√§nglich gemacht und verbreitet wurden. Alle diese Informationen wurden im Dark Web aufgelistet und f√ľr nur 10 US-Dollar zum Verkauf angeboten! Diese Konten enthalten au√üerdem Benutzernamen, E-Mail-Adressen und ihre entschl√ľsselten Passw√∂rter.

Ein gehacktes E-Mail-Konto kann daher schwerwiegende Folgen haben! Obwohl es schwierig ist, zu √ľberpr√ľfen, ob die im Dark Web angebotenen Daten echt sind, herrscht dort reger Handel ‚Äď und alles wird verkauft. Hacker, die Geld verdienen m√∂chten, nutzen das Dark Web in gro√üem Umfang, um gehackte und gestohlene Benutzerkonten aus alten Datenlecks zu verkaufen. Diese werden dann von Cyberkriminellen f√ľr weitere Straftaten wie Identit√§tsdiebstahl mittels Spyware verwendet. Benutzern wird dringend empfohlen, ihre Passw√∂rter so schnell wie m√∂glich zur√ľckzusetzen, falls sie vermuten, dass ihre Konten kompromittiert wurden. Au√üerdem sollten sie, falls dieselben Passw√∂rter und Sicherheitsfragen anderswo verwendet wurden, diese ebenfalls √§ndern. Ein Hacker knackt manchmal ein E-Mail-Konto mit einem Passwort, das nie ge√§ndert wurde.

Glauben Sie nicht, dass diese Betr√ľger in dunklen Ecken sitzen ‚Äď die meisten f√ľhren ihre kriminellen Aktivit√§ten bequem von zu Hause aus durch. Einige unterschlagen ruhig Millionen Euro in dieser eher surrealen Situation. Sie verf√ľgen auch nicht √ľber die neueste Ausr√ľstung ‚Äď ein einfacher Computer reicht v√∂llig aus! Alles ist dank Cloud- und VPN-Servern dezentralisiert, wodurch sie ihre Pr√§senz an einem beliebigen Ort der Erde simulieren k√∂nnen, an dem sie sich gar nicht befinden. Dadurch werden sie im Internet unsichtbar!

Das Hacken eines E-Mail-Kontos wird zum Kinderspiel, wenn Hacker einfache Tricks wie Phishing oder gefälschte E-Mails anwenden. Diese Betrugsmaschen funktionieren heutzutage immer noch perfekt, weil Computernutzer ihrem Gerät vertrauen und nicht im Geringsten damit rechnen, gehackt zu werden.

Im Folgenden finden Sie einige Techniken, die von Hackern zum Knacken von Passw√∂rtern verwendet werden ‚Äď von den bekanntesten bis zu den weniger bekannten:

Dies ist die Passwort-Wiederherstellungsanwendung, die nicht nur auf Computern, sondern auch auf Smartphones und Tablets funktioniert. Geben Sie einfach die Adresse des Kontos ein, das Sie wiederherstellen möchten, und die Software zeigt dessen Passwort an.

Sie können die Anwendung von ihrer offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passrevelator

Wenn wir √ľber das Knacken eines Passworts sprechen, f√§llt sofort die Technik ein, die in diesem Bereich am h√§ufigsten verwendet wird. Der Brute-Force-Angriff ist klassisch. Cyberkriminelle nutzen ihn st√§ndig, zumal Hacking-Tools dieser Art in den letzten 5 Jahren erheblich verfeinert wurden. Insbesondere ist diese Methode immer noch effektiv gegen Benutzer, die ihre Passw√∂rter schlecht verwalten. Die Brute-Force-Technik besteht im Wesentlichen darin, das Passwort durch zuf√§llige oder gezielte Kombinationen zu erraten, bis die richtige Kombination die Authentifizierung erm√∂glicht. Bei einer Variante, dem sogenannten W√∂rterbuchangriff, versucht eine Software eine ganze Reihe von Kombinationen, die bereits als Passw√∂rter gesammelt und in einem sogenannten ‚ÄěW√∂rterbuch‚Äú gespeichert wurden. Bei der Variante ‚ÄěPasswort-Cracking‚Äú werden die von Cyberkriminellen verwendeten Passwortkombinationen √ľblicherweise von einem automatisierten Skript generiert, das auf Benutzergewohnheiten oder zuf√§llig basiert. Nat√ľrlich bestimmt die Art und Weise, wie das Passwort des Benutzers zusammengesetzt ist, Dauer und Wirksamkeit dieser Methode.

Phishing ist bei weitem eine der beliebtesten Methoden zum Hacken von Passw√∂rtern, da jeder Benutzer bereits mindestens einmal davon geh√∂rt hat. Das bedeutet, dass Sie √ľber dieses Thema nicht unwissend sind. Phishing liegt vor, wenn der Hacker einen Link verwendet, um den Zielperson auf eine Webplattform zu locken. Diese Webplattform imitiert dabei die Identit√§t und das Design einer echten Website. Das Ziel ist nat√ľrlich, den Internetnutzer glauben zu machen, er befinde sich auf einer legitimen Website, und ihn dann auffordern, seine Zugangsdaten selbst einzugeben. Wenn dieser auf den Betrug hereinf√§llt, erm√∂glicht er dem Hacker selbst, seine Passw√∂rter zu erhalten, ohne dass dieser zus√§tzliche Anstrengungen unternehmen muss. Meist wird Phishing massenhaft durchgef√ľhrt ‚Äď also mit manipulierten Nachrichten, die so gestaltet sind, dass sie m√∂glichst viele Personen erreichen, um die Anzahl der Opfer zu maximieren. Es gibt jedoch eine viel gef√§hrlichere, weniger bekannte Variante: den sogenannten Spearphishing-Angriff. Dabei handelt es sich um gezieltes Phishing, das nur eine bestimmte Person oder Gruppe ins Visier nimmt, gegen die Cyberkriminelle bereits recherchiert und Strategien entwickelt haben. Im Gegensatz zu allgemeinem Phishing ist Spearphishing schwer zu erkennen, wenn die Zielperson nicht besonders misstrauisch und wachsam ist.

Wenn wir uns mit dem Internet verbinden ‚Äď unabh√§ngig von der verwendeten Methode ‚Äď denken wir objektiv nicht an die M√∂glichkeit, in eine Falle zu tappen. Es gibt jedoch diskrete und sehr effektive Techniken im Bereich der Cybersicherheit, die Cyberkriminelle nutzen, um unsere Daten zu sammeln. Der Man-in-the-Middle-Angriff ist, wie der Name schon sagt, eine Methode, bei der der Cyberkriminelle unsere Verbindung infiltriert und unseren Webverkehr √ľberwacht. Um dies zu erreichen, sorgt der Hacker daf√ľr, dass er Ihre Verbindung abf√§ngt. Daf√ľr gibt es mehrere Methoden. Die bekannteste und gef√§hrlichste ist die Bereitstellung eines gef√§lschten WLAN-Netzwerks. Tats√§chlich sind alle WLAN-Netzwerke ‚Äď insbesondere solche, die f√ľr jedermann zug√§nglich und ungesch√ľtzt sind ‚Äď potenzielle Werkzeuge f√ľr Cyberkriminelle. Und es erscheint nicht besonders schwierig: Wir sind es gewohnt, das Internet √ľber WLAN zu nutzen. Daher reicht es f√ľr den Hacker aus, einen Hotspot einzurichten und auf ahnungslose Nutzer zu warten. Die Technik wird noch gef√§hrlicher, wenn der Cyberkriminelle beispielsweise den Namen eines WLAN-Routers √ľbernimmt, der von vielen Menschen genutzt wird.

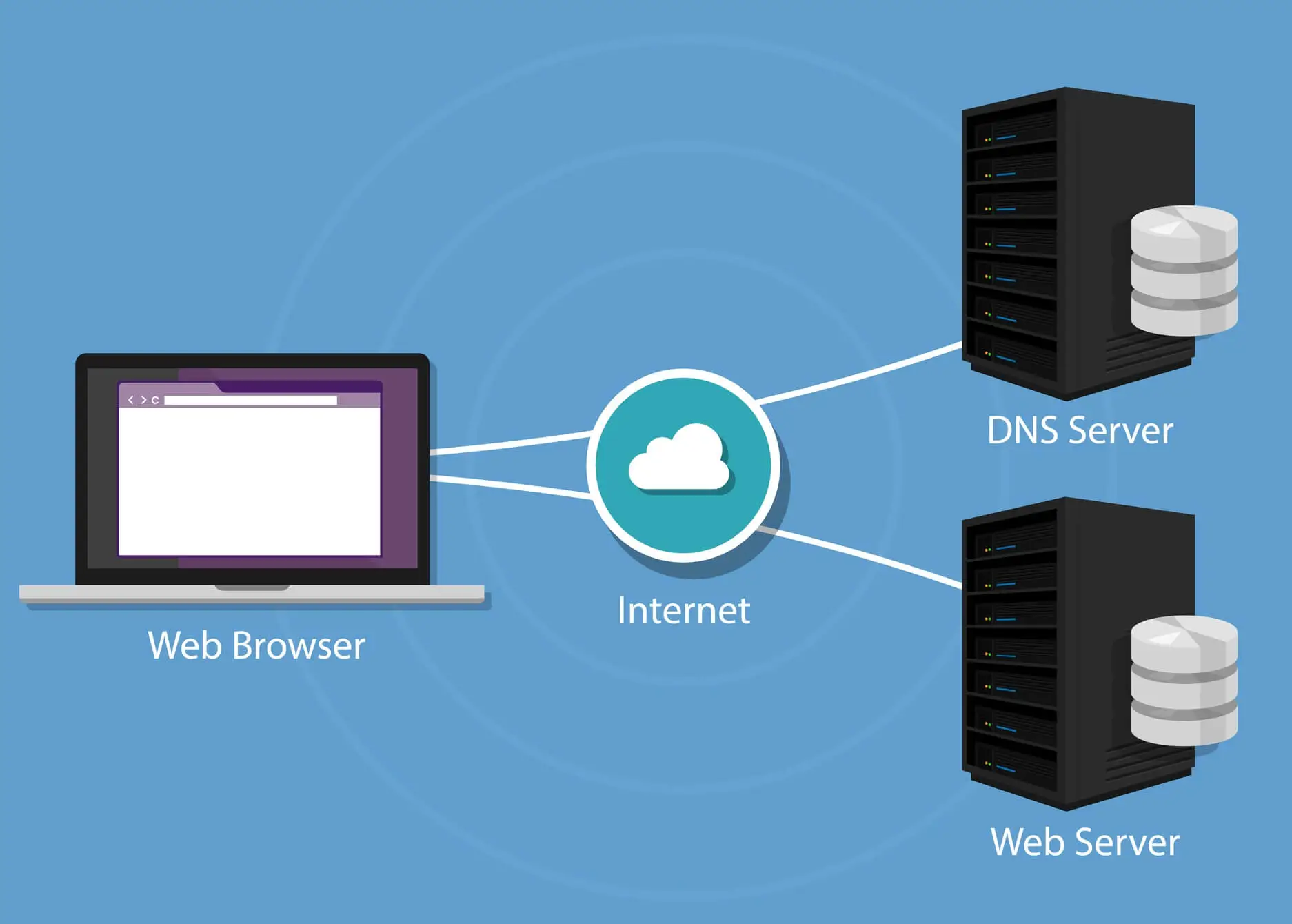

Viele Internetnutzer wissen nicht, was DNS ist. Dabei kann dieses Computertool die Ursache f√ľr Ihren Hack und noch viel mehr sein. ‚ÄěDas Domain Name System (DNS) ist ein verteilter Computerservice, der zur √úbersetzung von Internet-Domainnamen in IP-Adressen oder andere Datens√§tze dient‚Äú (siehe Definition auf Wikipedia). Seine Aufgabe ist es, dem Benutzer den einfachen Zugriff auf eine Computeradresse zu erm√∂glichen. Cyberkriminelle haben einen Weg gefunden, sich diese Funktion zunutze zu machen. DNS speichert oft Aufgaben zwischen, um den Zugriff auf Websites oder andere Plattformen zu beschleunigen. Durch die DNS-Cache-Vergiftungsstrategie k√∂nnen Cyberkriminelle einen Pfad zu anderen Websites erstellen ‚Äď und das, ohne dass der Benutzer etwas davon bemerkt. Wenn die Technik gut umgesetzt ist und der Benutzer einen beliebigen Browser verwendet, um eine gew√ľnschte Website aufzurufen, wird sein Datenverkehr auf eine andere, gef√§lschte Website umgeleitet. Diese Website wurde entwickelt, um pers√∂nliche Daten des Benutzers zu sammeln. Das Gef√§hrlichste an dieser Technik ist, dass ‚Äď im Gegensatz zu Phishing, bei dem der Benutzer erst auf einen Link klicken muss ‚Äď hier nichts angeklickt werden muss. Die Umleitung erfolgt bereits auf Systemebene, und der Internetnutzer hat praktisch keine M√∂glichkeit, sich dagegen zu sch√ľtzen.

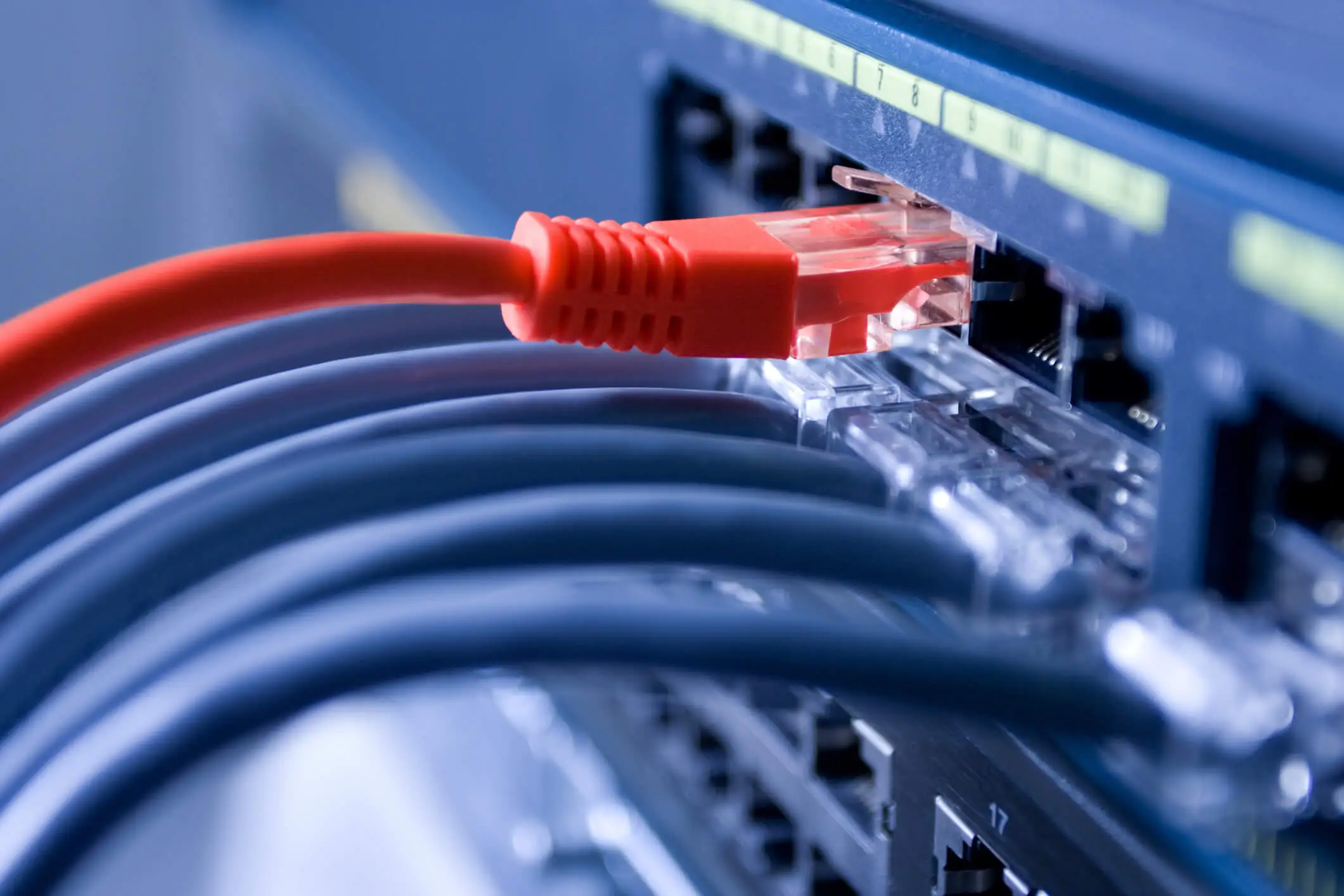

In bestimmten Bereichen wird der kabellose Netzwerkzugang vollst√§ndig ausgeschlossen, um sich zu sch√ľtzen. Dazu entwickeln IT-Experten vollst√§ndig abgeschirmte Verbindungsmethoden, um sich vor Internet-Bedrohungen zu sch√ľtzen. Sie verwenden sogenannte Ethernet-Kabel mit RJ45-Buchsen, um die Kommunikation zwischen den verschiedenen Ger√§ten einer Organisation herzustellen. Ziel ist es offensichtlich, jegliches externes Computer-Hacking zu verhindern. Das Problem ist, dass Spezialisten eine Methode entwickelt haben, mit der sie dennoch Computer hacken und Daten sammeln k√∂nnen. Offenbar ist kein System absolut sicher. Wie machen sie das? Die Methode besteht einfach darin, die von Computern ausgestrahlten Wellen auszunutzen, um sensible Daten zu sammeln.

Zun√§chst versuchen sie, elektromagnetische Strahlen aufzufangen, die von den Ethernet-Kabeln emittiert werden. Der Empfang erfolgt √ľber einen Computer, der mit einem Kabel verbunden ist, das wiederum an eine Antenne angeschlossen ist. Die Einschr√§nkung dieser Technik besteht darin, dass der Hacker physischen Zugang zum Netzwerk ben√∂tigt, um es mit einem Schadprogramm zu infizieren, das dabei hilft, den Netzwerkverkehr abzufangen. F√ľr die Infektion kann beispielsweise ein kontaminierter USB-Stick verwendet werden ‚Äď und diese Methode funktioniert eindeutig.

Dies betrifft insbesondere Personen, die jeden beliebigen USB-Stick an ihr Ger√§t anschlie√üen. Heutzutage verwendet jeder USB-Sticks, sei es zur Datenspeicherung oder -√ľbertragung. Folglich werden diese kleinen Ger√§te zu Vektoren f√ľr Computerangriffe. USB-Sticks k√∂nnen mit Schadsoftware (Malware) infiziert sein. Dem unvorsichtigen Benutzer gen√ľgt es, den Stick an sein Ger√§t anzuschlie√üen. Wie kann das geschehen? Der Hacker kann √ľber einen Verwandten gehen, der beispielsweise Spiele auf seinen USB-Stick herunterl√§dt. Er kann auch √ľber einen unvorsichtigen Kollegen vorgehen. Am h√§ufigsten jedoch werden USB-Sticks absichtlich herumliegen gelassen, als w√§ren sie verloren gegangen. Leider gibt es immer Menschen, die solche Sticks aufheben und an ihren Computer anschlie√üen.

Ransomware, auch bekannt als L√∂segeldsoftware oder Erpressersoftware, ist ein Computerprogramm, das in der Lage ist, ein Computersystem gefangen zu nehmen. Nach der Geiselnahme verlangt der Hacker hinter dieser Aktion die Zahlung eines L√∂segelds. Im Gegenzug f√ľr die Zahlung erh√§lt das Opfer einen Entschl√ľsselungsschl√ľssel, mit dem es sich von diesem Virus befreien kann. Das Problem bei dieser Technik ist, dass wir oft vergessen, dass der Hacker neben der Geiselnahme des Systems auch wichtige Daten exfiltriert. Dadurch erh√§lt er Zugriff auf Ihre Anmeldedaten und sensible Informationen. Ein weiterer Fehler ist die Annahme, dass nur Unternehmen von dieser Plage betroffen sind. Jeder kann Opfer von Ransomware werden ‚Äď sei es auf einem Computer oder sogar einem Smartphone.

In der Kategorie der Schadsoftware (Malware), die von Hackern am h√§ufigsten zum Stehlen von Passw√∂rtern verwendet wird, steht der Trojaner eindeutig an erster Stelle. Ein Trojaner kann einen Computer oder ein Smartphone infizieren, indem er sich als offizielle Anwendung tarnt. Er kann selbst eine offizielle App sein, die entweder aus dem Google Play Store oder einem anderen offiziellen App-Store heruntergeladen werden kann. Er kann sch√§dliche Skripte auf infizierten Ger√§ten installieren, Daten exfiltrieren, den Datenverkehr √ľberwachen und sogar die Fernsteuerung des Ger√§ts eines Benutzers erm√∂glichen ‚Äď bis hin zur vollst√§ndigen √úbernahme des Ger√§ts. Trojaner sind schwer zu erkennen, weshalb Hacker sie so gerne verwenden.

Hierbei handelt es sich um ein Computerprogramm, das eine popul√§re Variante klassischer Spyware darstellt. Lange Zeit nahm man an, dass Spyware haupts√§chlich in fortgeschrittenen Hacking-Szenarien eingesetzt wird. Tatsache ist jedoch, dass es eine popul√§re Version gibt, die von jedermann verwendet werden kann: Stalkerware. Dabei handelt es sich um Computerprogramme, die in der Lage sind, die Nutzung eines Computerger√§ts durch eine dritte Person zu √ľberwachen. Dazu geh√∂rt auch die M√∂glichkeit, Passw√∂rter mehrerer Konten der Zielperson herauszufinden.

Diese Techniken sind ebenso heikel in der Anwendung wie in der Abwehr. Sie können jedoch leicht vermeiden, dass Ihr Konto geknackt wird, indem Sie gutes Verhalten und digitale Hygiene praktizieren.

Hacker k√∂nnen Passw√∂rter aus verschiedenen Gr√ľnden knacken, darunter Ruhm, Demonstration ihrer F√§higkeiten, finanzieller Gewinn oder b√∂swillige Absichten zur Ausnutzung von Benutzerdaten.

Es gibt zwei Haupttypen von Hackern: Whitehats und Blackhats. Whitehats identifizieren Schwachstellen, um die Sicherheit zu verbessern, und erhalten oft Belohnungen, während Blackhats Schwachstellen ausnutzen, um finanziellen Gewinn zu erzielen oder böswillige Zwecke zu verfolgen.

Gehackte E-Mail-Konten werden oft im Dark Web verkauft, wodurch Benutzerdaten potenziell missbraucht werden k√∂nnen. Cyberkriminelle nutzen diese Informationen f√ľr verschiedene Straftaten, darunter Identit√§tsdiebstahl und Spionage.

Hacker verwenden verschiedene Techniken wie Brute-Force-Angriffe, Phishing, Man-in-the-Middle-Angriffe, DNS-Vergiftung, infizierte USB-Sticks, Ransomware, Trojaner und Stalkerware, um Passwörter zu knacken.

Einzelne k√∂nnen sich sch√ľtzen, indem sie starke, einzigartige Passw√∂rter verwenden, √ľber eine aktuelle Antivirensoftware verf√ľgen, ihre Ger√§te regelm√§√üig aktualisieren, ihre Ger√§te vor unbefugtem Zugriff sichern und stets wachsam gegen√ľber potenziellen Bedrohungen bleiben.